인터넷 구조에 대해 살펴보면 네트워크들에 네트워크이다.

access ISPs를 통해 end systems(단말, host)를 연결 할 수 있다. *access ISPs에는 reesidential, company, university ISPs가 있다.

이제 access ISPs에 end system을 연결했으면 access ISPs들을 상호 연결을 해야한다. 그렇게 해야지만 서로다른 access ISPs에 있는 어느 두개의 호스트들이라도 각각에 패킷을 전송할 수 있게된다. 그래서 묶어줘야 한다. 그렇게 되면 네트워크가 복잡한 형태를 띄게 된다. 그래서 네트워크에 네트워크 발전은 경제 상황이라든가 국가정책에 의해서 개선이 된다.

계속 인터넷 구조를 살펴보자 (다음으로)

첫번째로 각 엑세스 아이에스피를 나머지 엑세스 아이에스피에게 전부 다 연결하는 방법이다.

규모를 키웠다 줄였다 하는게 원활하지가 않다. 왜냐하면 O(N^2)의 연결이 필요로 하여 많은 연결이 필요하기 때문이다. 게다가 access ISPs 하나가 추가되면 또 다 연결해야하기 때문이다.

각 엑세스 아이에스피를 하나의 글로벌 ISP에 access net을 연결해주는 것이다. 그러면 원활하게 묶을 수가 있다.

문제는 Customer ISP와 provide ISP간의 경제적 동의가 있어야 하는점이다.

만약 하나의 글로벌 아이에스피가 독립적으로 비지니스를 운영하면 금방 경쟁자들이 발생하게 된다. 그러면 이러한 경쟁자들을 또 묶어줘야 한다. 그렇게 되면 글로벌 아이에스피 간에 peering link를 만들던가 아니면 internet exchange point를 제3의 조직이 만들어가지고 각각의 ISP들이 연결 가능한 기기들을 삽입해 각각을 연결해야한다.

각 지역별로 묶어 글로벌 아이에스피로 뿌려주는 것도 있다.

그리고 자기 자신의 네트워크를 운영하는 content provide network 같은것들도 운영되고있다.

인터넷 구조를 정리해보면 이러한 모양이 된다.

Tier 1 ISP는 글로벌 아이에스피가 표현되고 구글로 표현된 것이 content provider network를 표현된다. 그다음에 IXP는 Internet Exchange Point라고 해서 제3의 사업자 또는 공공기관같은곳에서 서로다른 ISP를 연결할 수 있도록 장비를 갖추고 회선을 끌어다가 연결해주는 곳이다.

그래서 인터넷은 작은 숫자의 잘 연결된 커다란 네트워크를 중심으로 해서 연결되는데 tier-1은 commercial ISP가 되겠다. 우리나라로 치면 skt, kt LG 이런 사업자들이다.

Content provider network는 aws같은 곳이다.

'서버 > 네트워크' 카테고리의 다른 글

| 역 다중화가 어떻게 작동하는가 (0) | 2021.03.30 |

|---|---|

| Multiplexing/demultiplexing (네트워크 4주차) (0) | 2021.03.30 |

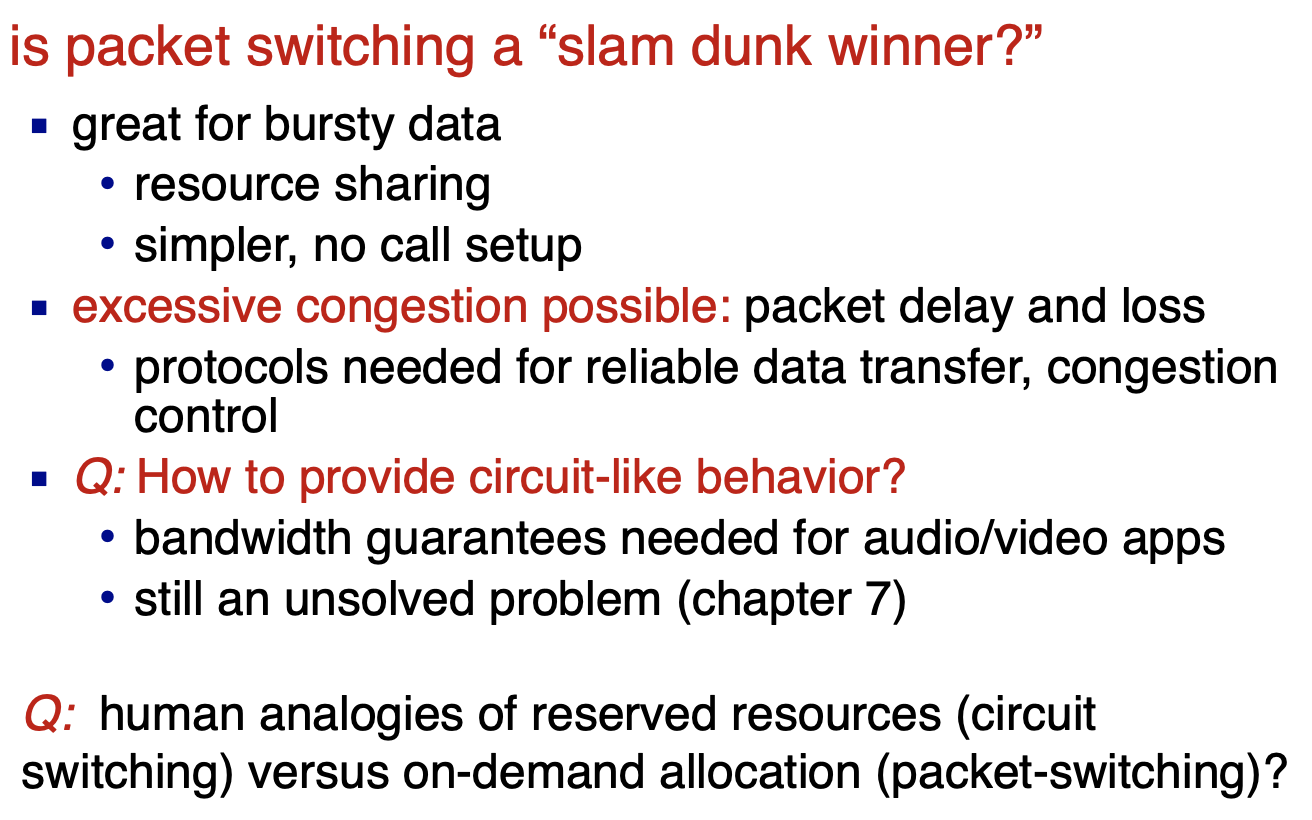

| 페킷스위칭과 서킷스위칭의 비교 (0) | 2021.03.24 |

| 네트워크 코어 - 서킷 스위칭(circuit switching) (0) | 2021.03.24 |

| 네트워크 코어에서 두가지 키가 되는 주요 기능. (0) | 2021.03.24 |