서비스 거부 공격: DoS (Denial of Service)

- 네트워크 대역, CPU, 메모리, 디스크 공간 등의 자원을 소모하여 네트워크, 시스템, 응용 서비스의 정당한 사용을 방해하는 공격 행위

DoS 공격 목표

- 네트워크 대역

- 시스템 자원 (resources)

- 응용 프로그램 자원

DoS 공격은 정보 보안 요소의 가용성 (availability) 에 대한 공격이다.

공격 형태

Flooding

- 공격 목표에 대량의 패킷을 집중적으로 전송한다.

Flooding 방법

- Ping flooding

- Source IP address spoofing

- SYN flooding (spoofing)

- Half-open connection

- Reflector

- Amplifier (Smurf attack)

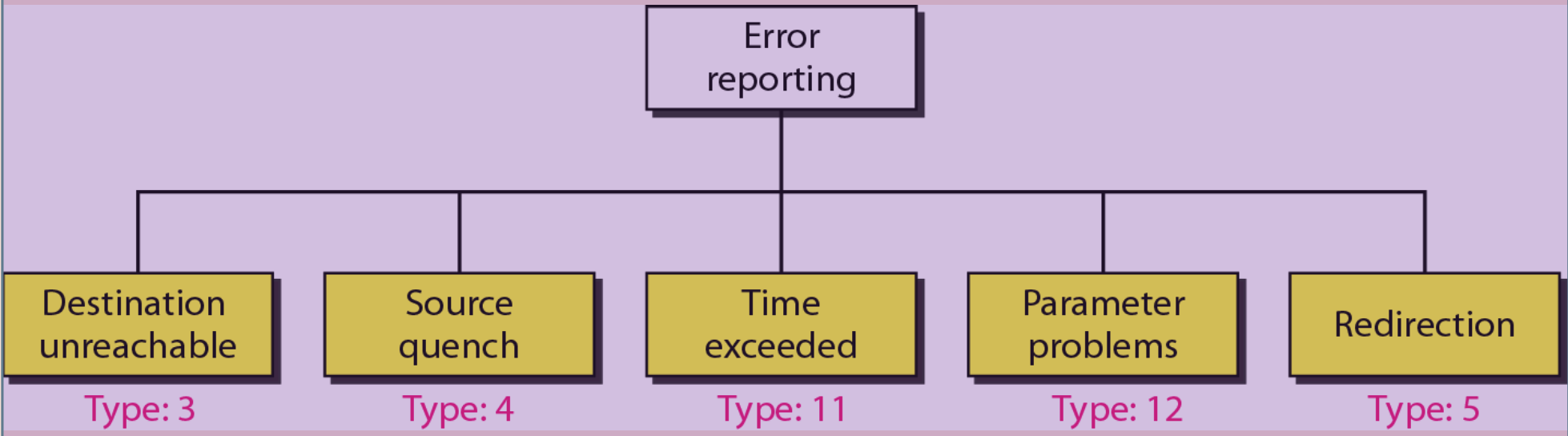

Ping

Ping of death

- 정상적인 ping 패킷 길이는 56바이트(ICMP 64, IP 84바이트)

- IP 패킷의 최대 길이 65,535바이트

- 공격자는 ping 패킷을 65,535바이트로 하고, 이것을 8바이트 로 분해하여 목표 호스트(target)에 전송하면, 이것을 재결합 하는 할 때 버퍼 오버플로우가 발생

- 이전 시스템은 쉽게 이러한 문제가 발생했음

Ping flooding

- 단순히 목표 호스트에 Ping 패킷을 집중적으로 보냄

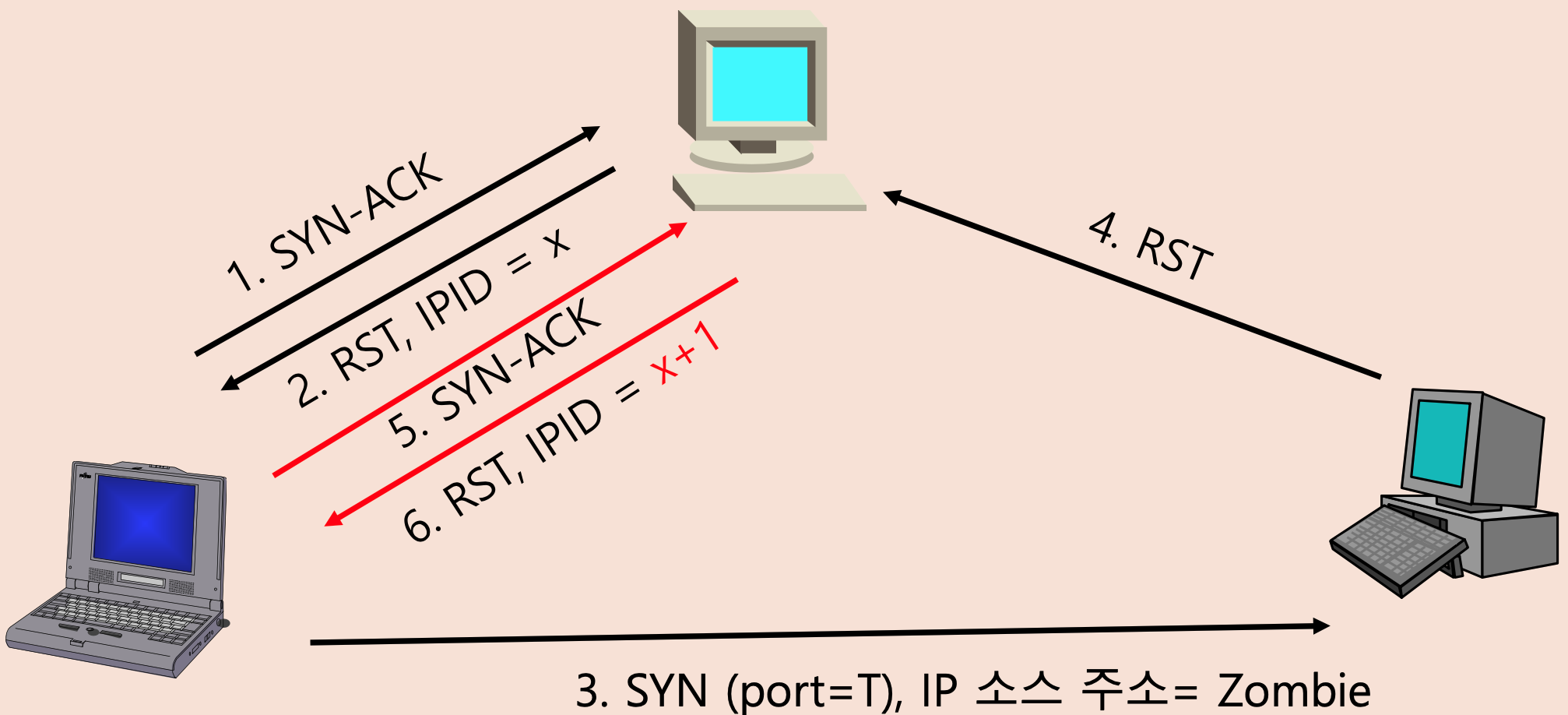

Source IP address spoofing

- 한 개의 호스트에서 공격 패킷이 날아오면 쉽게 공격을 찾아내고 방어할 수 있다.

- 그래서 공격 패킷의 소스 IP 주소를 가짜 주소로 해서 보낸다.

- 라우터에서 패킷을 처리할 때 IP 소스 주소의 진위 여부는 가리지 않는다.

반사 (reflection)

- IP 소스 주소를 공격 대상 호스트로 하여 불특정 호스트에게 패킷을 보낸다.

- 자신의 존재를 숨길 수 있다. (추적 방지)

- 공격량을 증대시킬 수 있다.

- 분산 반사 공격이라고 불리움

- DRDoS (Distributed Reflection DoS)

증폭 (amplifier)

- IP 브로드캐스트 주소 사용

- IP 소스 주소를 공격 대상 호스트의 IP 주소로 한다.

- 패킷의 수신 주소를 브로드캐스트 주소로 한다.

- 그러면, 브로드캐스트 주소에 해당하는 모든 호스트가 공격 대상으로 응답 패킷을 보낸다.

- Smurf 공격 (ICMP echo reply amplifier)

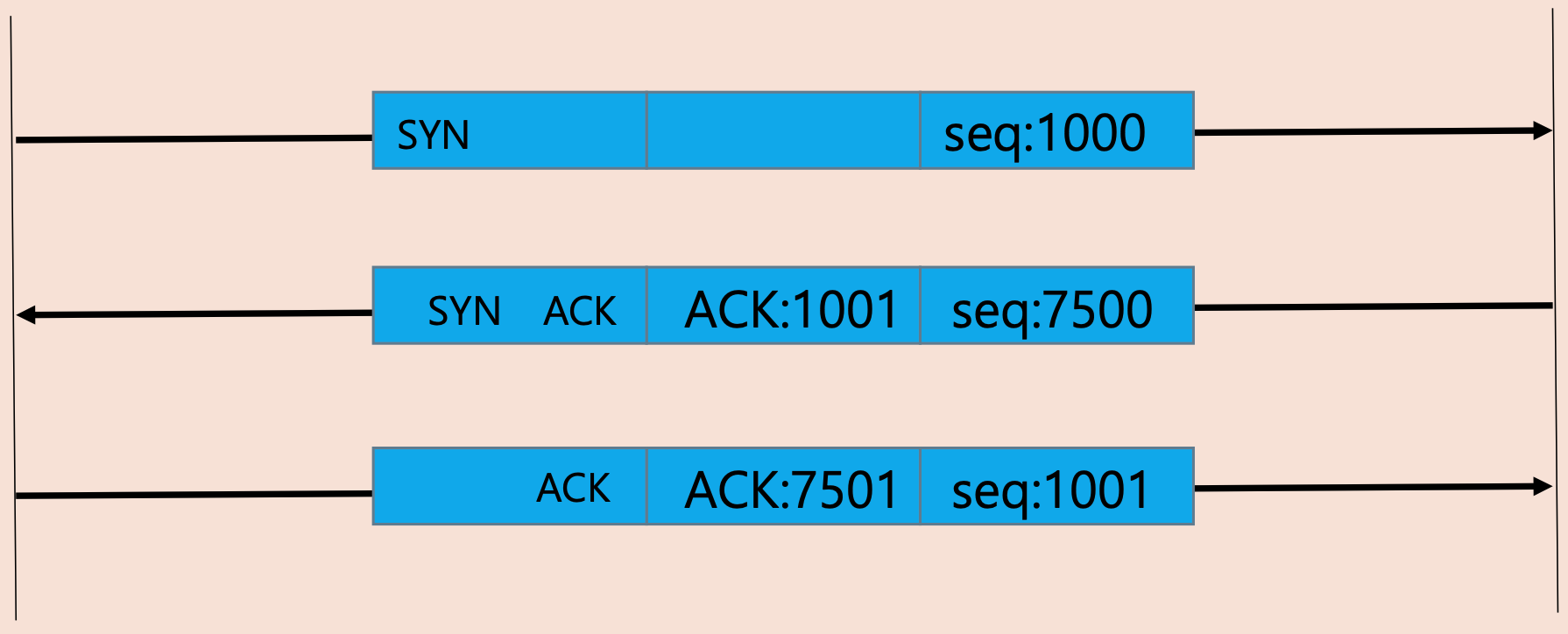

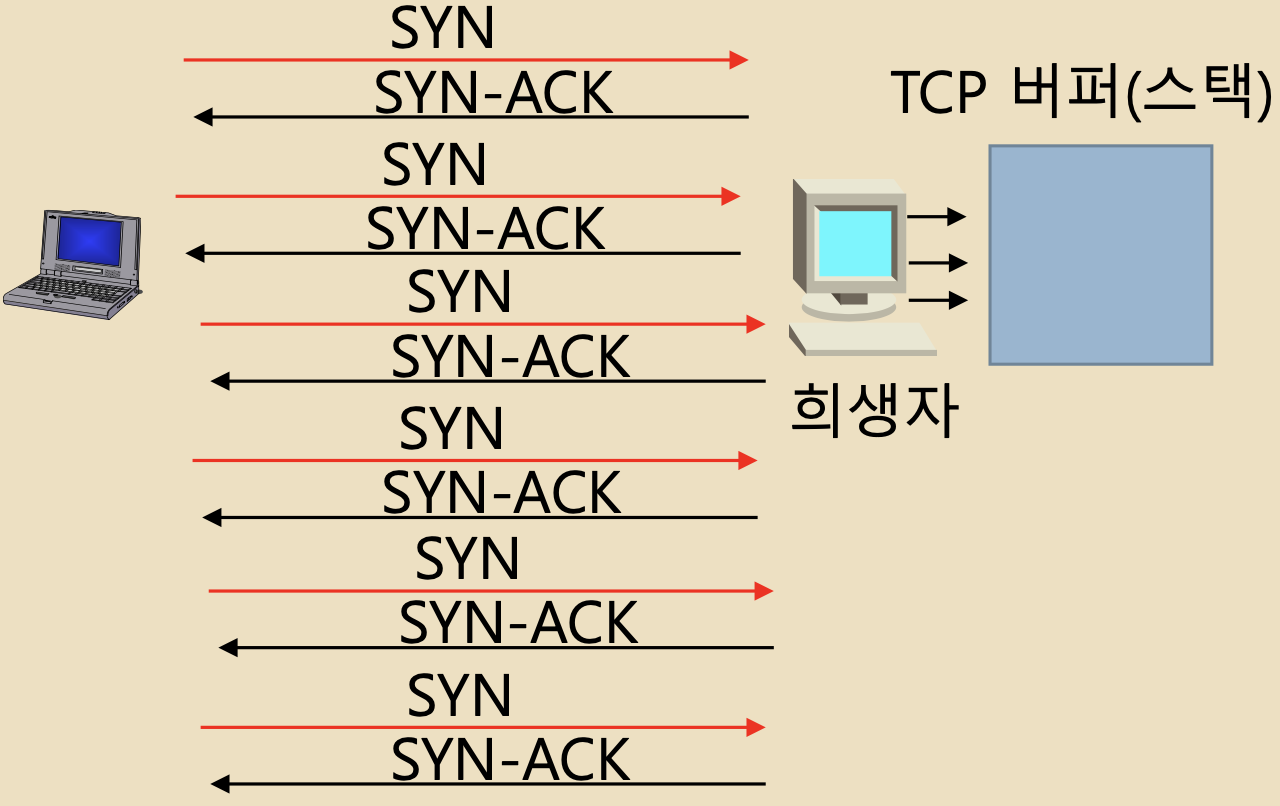

SYN flooding (spoofing)

- 초기 대표적 DoS 공격 형태였다.

- TCP 3-way handshake 절차 악용

- 공격자는 SYN 패킷을 보낸다.

- 수신 호스트는 메모리에 TCP 버퍼(스택)에 연결을 요청한 호스트 정보를 기록하고 SYN-ACK으로 응답한다. (half-connection)

- 공격자는 소스 주소를 바꾸어 계속 SYN 패킷을 동일 호스트에 전송한다.

- 수신 호스트는 메모리의 TCP 버퍼가 넘치면 더 이상 SYN 패킷을 처리할 수 없게 된다 (그것이 정상적인 SYN 패킷이라 하더라도).

'서버 > 암호' 카테고리의 다른 글

| 방화벽 (Firewall) (0) | 2021.08.02 |

|---|---|

| Spoofing (속이기) (0) | 2021.07.29 |

| Snooping (sniffing) – 정찰(탐색) (0) | 2021.07.29 |

| 네트워크 공격 (0) | 2021.07.29 |

| ICMP 질문 메시지(Query) (0) | 2021.07.29 |