728x90

- IP spoofing

- ARP poisoning (spoofing)

- MITM 공격

- TCP 연결(세션) 하이재킹

IP spoofing

- 프로토콜의 허점

- 라우터는IP패킷의경로를결정할때목적지IP주소만을본다.즉,IP소스주 소는 상관하지 않는다.

- 따라서, 공격자는 IP 패킷의 소스 주소를 임의로 사용할 수 있다.

- 특정 호스트의 IP 주소를 사용(앞의 Zombie scanning의 예)

- 현재 사용하지않는 임의의 IP 주소를 소스 주소로 사용

- IP spoofing은 대표적으로 DoS 공격에 이용된다.

- IP spoofing의 방어

- 최소한 라우터가 IP 소스 주소가 합법적인 주소인지 판단한다.

- ISP는 라우터에서 현재 사용하지 않고 있는 IP 소스 주소인 경우 폐기한다.

ARP poisong (spoofing)

- ARP 서버(일반적으로 디폴트 라우터)는 네트워크 내의 모든 host의 IP 주소와 MAC 주소의 매핑 테이블을 갖고 있다.

- ARP 서버는 이 정보를 ARP request/reply 프레임을 통해 얻는다.

- 공격 시나리오

- 공격자는잘못된매핑정보를담은ARPreply메시지를계속 보낸다.

- ARP 서버는 request에 대한 reply가 아니므로 보통 무시한다.

- 그런데, 서버가 이 잘못된 정보를 믿고 자신의 ARP테이블을 변경하는 경우가 생길 수 있다. (자신이 조금 전에 보낸 request에 대한 reply라 고 오인, 혹은 구현상의 에러, 등)

Ethernet에서의 ARP

- Ethernet은 브로드캐스트를 사용하 여 ARP 서버의 도움없이 주소를 변 환한다.

- 목적지 IP 주소의 Ethernet 주소(MAC 주소)를 물어보는 request 프레임을 브로드캐스트한다.

- IP 주소가 자신의 것인 스테이션은 자 신의 MAC 주소를 reply 프레임으로 응답한다.

- 주소를 받은 스테이션은 이 주소를 사용하여 MAC 프레임을 전송하고, 이 MAC 주소를 캐쉬에 보관한다.

1 ) IP 패킷을 ARP 테이블에 맞게 보낼 것이다. (C 컴퓨터로 IP 패킷이 가야함)

2 ) 1)에서 보낸 IP 패킷을 reply하는데 ARP 테이블에 해당 IP 주소의 MAC 주소가 1) 그림의 MAC 주소와 상이한 것을 볼 수 있다.

3 )전송자는 IP 패킷을 C컴퓨터로 의도했는데 ARP 테이블에 바뀐 MAC 주소 때문에 A 컴퓨터로 유도된다.

- 위 ARP spoofing 예는 세션 호스트 통신 하이재킹의 예를 보여 주고있다.

- 공격자A는호스트C로가는모든패킷을갈취하여보고있다.

- 또한, 공격자 A는 소스 IP주소를 호스트C로 하여 패킷을 보낼 수 있다. (source IP address spoofing)

- 그렇다면,호스트C와통신하는호스트는자신이호스트C와통신 을 하고 있다고 생각하지만 실제로는 호스트 A와 통신을 하고 있다. (hijacking)

- 만약 호스트 A가 ARP spoofing을 한번 더 할 수 있으면, 중간 자 공격(MITM)이 가능해진다.

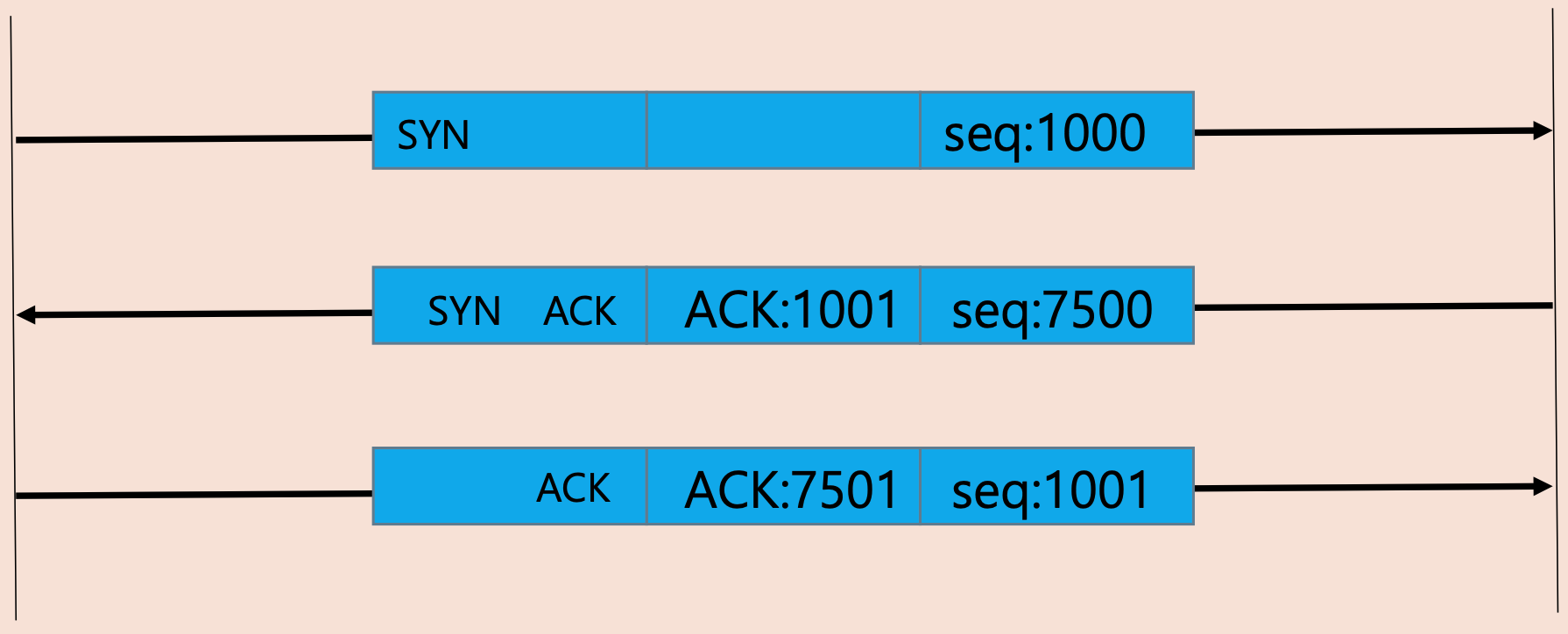

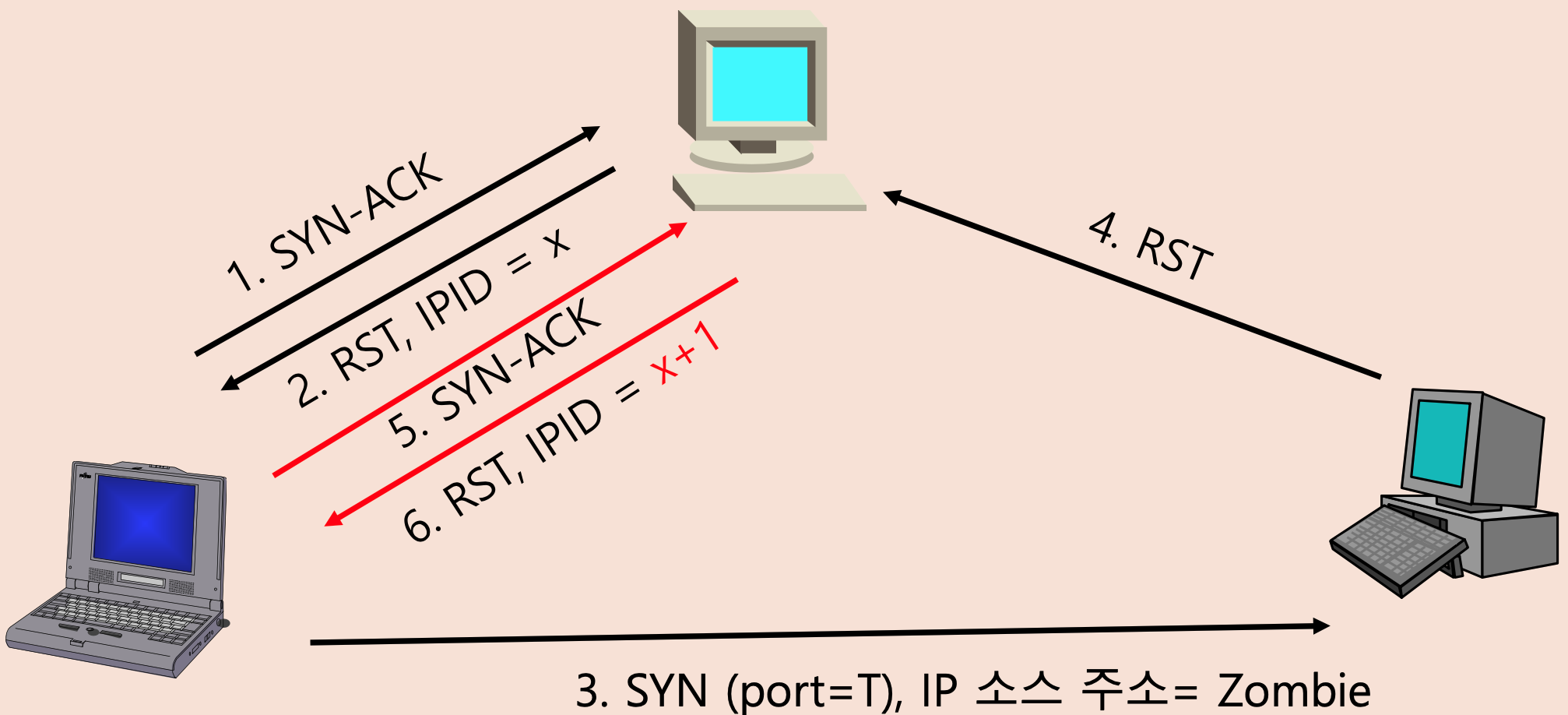

TCP 연결(세션) 하이재킹

- 공격자는 공격대상 호스트의 IP 주소로 연결을 요청

- 공격자는 flooding 공격으로 호스트(T)가 응답하지 못하도록 함

- 공격자는 호스트 T를 대신하여 응답

- 공격자는 ARP 서버와 호스트(T)의 TCP 연결을 절반은 하이재킹

- 이 공격 시나리오가 성공하기 위해서는 공격자는 서버 가 처음으로 사용할 일련번호(y)를 알고 있어야 한다.

- 일련번호를랜덤값으로하게되면예측하는것은거의불가 능하다.

- 하지만이전OS는완전한랜덤값으로하지않아충분히예측 가능했다.

- 만약 공격자가 호스트와 동일한 LAN에 있으면 ARP spoofing을 사용하여 이 공격을 더 쉽게 할 수 있다.

- 이경우공격자는서버와호스트T의TCP연결을완전히 하이재킹하게 된다.(즉, 호스트 T를 소스로 하여 패킷을 보내고, 호스트 T가 목적지인 패킷을 모두 받아 볼 수 있다.)

- 이공격시나리오는공격자와호스트T가동일한LAN에있 을 때 가능하다. 만약 공격자가 방화벽 뒤에 위치한다면 이런 공격이 성립하기는 어렵다.

'서버 > 암호' 카테고리의 다른 글

| 네트워크 공격 : DoS (1) (0) | 2021.08.02 |

|---|---|

| 방화벽 (Firewall) (0) | 2021.08.02 |

| Snooping (sniffing) – 정찰(탐색) (0) | 2021.07.29 |

| 네트워크 공격 (0) | 2021.07.29 |

| ICMP 질문 메시지(Query) (0) | 2021.07.29 |